🛡️Segmentasi Jaringan MikroTik: Pengalaman Saya Mengamankan Server & Jaringan Desa

Ditulis dari pengalaman nyata saya mengelola homelab dan jaringan desa menggunakan MikroTik.

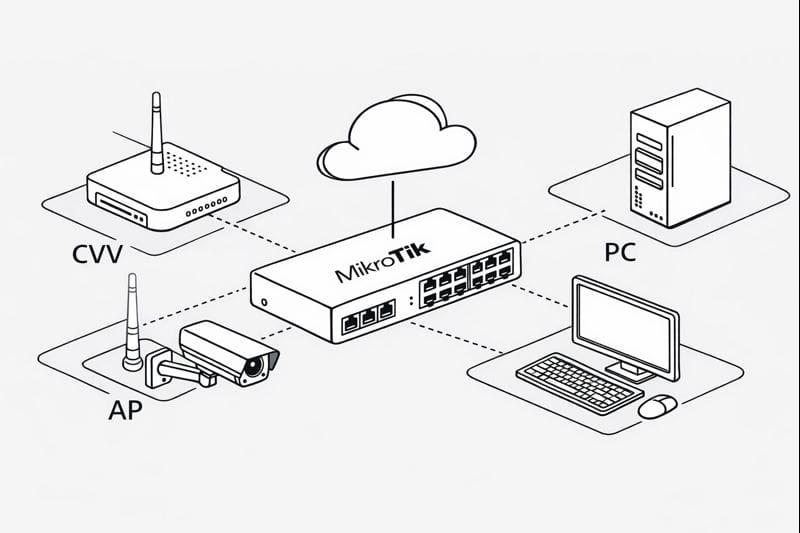

1. Gambaran Interface di Router Saya

Di router MikroTik yang saya gunakan, setiap port sengaja saya beri peran yang jelas, bukan asal colok:

- ether1 – ISP

Jalur internet utama dari provider - ether2 – Server

Proxmox (VM & LXC), Ghost Blog, database, monitoring, Jellyfin, dan service internal lain - ether3 – PPPoE User

User jaringan desa yang login via PPPoE - ether4 – CCTV

IP camera dan NVR - ether5 – AP / Wi‑Fi

HP, laptop, user wireless, tamu

Awalnya mungkin muncul pertanyaan:

“Kenapa tidak semua interface saja bebas saling akses?”

Saya juga dulu berpikir begitu. Sampai akhirnya mulai muncul masalah.

2. Masalah yang Saya Temui di Lapangan

Beberapa hal nyata yang saya alami:

- CCTV tiba‑tiba kirim traffic aneh

- User Wi‑Fi coba scan IP server

- Beban router naik tanpa sebab jelas

- Server terasa "berisik" walaupun bandwidth kecil

Dari sini saya sadar satu hal penting:

Tidak semua device pantas punya akses ke server.

3. Prinsip yang Saya Pakai

Prinsip saya sederhana:

- Server harus bisa akses semua jaringan

- Tapi jaringan lain tidak boleh bebas masuk ke server

Artinya:

- Server (ether2):

- Bisa ke ISP

- Bisa ke PPPoE

- Bisa ke CCTV

- Bisa ke AP

- PPPoE, CCTV, AP:

- Boleh saling komunikasi

- Boleh ke internet

- ❌ Tidak boleh inisiasi koneksi ke server

Server saya anggap sebagai zona inti (trusted).

4. Kenapa Ini Penting (Versi Jujur Saya)

4.1 Keamanan

Server menyimpan:

- Credential

- Database

- Panel admin

Kalau satu kamera atau HP user kena malware:

- Saya tidak mau dia bisa scan Proxmox

- Saya tidak mau brute force dashboard

Firewall bukan bikin kebal, tapi membatasi dampak.

4.2 Stabilitas

Device murah (CCTV, HP, IoT):

- Sering kirim packet aneh

- Kadang flood broadcast

Dengan isolasi:

- Traffic server tetap bersih

- Latency lebih stabil

4.3 Biar Saya Sendiri Tidak Bingung

Jujur saja 😄

Kalau jaringan sudah besar dan tidak disegmentasi:

- Troubleshooting jadi neraka

- Lupa kenapa rule dibuat

Dengan model ini:

- Alur traffic jelas

- Firewall gampang dibaca

5. Konsep Trusted vs Untrusted

Daripada ribet pakai rule per‑interface, saya pakai address list.

Trusted (Dipercaya)

Isinya:

- Subnet server (contoh: 192.168.10.0/24)

- Device admin (opsional)

Artinya:

Device ini boleh ke mana saja.

Untrusted (Tidak Dipercaya)

Isinya:

- Pool PPPoE

- Subnet CCTV

- Subnet Wi‑Fi

Artinya:

Device ini dibatasi, bukan dilarang total.

6. Implementasi Address List

6.1 Trusted Address List

/ip firewall address-list

add list=trusted address=192.168.10.0/24 comment="Server Network"

Jika ada IP admin:

/ip firewall address-list

add list=trusted address=192.168.10.5 comment="Admin Laptop"

6.2 Untrusted Address List

/ip firewall address-list

add list=untrusted address=192.168.20.0/24 comment="WiFi AP"

add list=untrusted address=192.168.30.0/24 comment="CCTV"

add list=untrusted address=pppoe-pool comment="PPPoE Users"

7. Logika Firewall (Bahasa Manusia)

Urutan berpikir saya sebelum bikin rule:

- Koneksi lama jangan diganggu

- Trusted bebas ke mana saja

- Untrusted tidak boleh ke trusted

- Untrusted boleh ke untrusted

- Semua boleh ke internet

Urutan ini tidak boleh dibalik.

8. Firewall Rule (Forward Chain)

8.1 Allow Established & Related

/ip firewall filter

add chain=forward connection-state=established,related action=accept comment="Allow Established"

8.2 Trusted Full Access

/ip firewall filter

add chain=forward src-address-list=trusted action=accept comment="Trusted Full Access"

8.3 Block Untrusted ke Trusted

Ini rule paling penting.

/ip firewall filter

add chain=forward src-address-list=untrusted dst-address-list=trusted action=drop comment="Block Untrusted to Server"

8.4 Allow Untrusted Communication

/ip firewall filter

add chain=forward src-address-list=untrusted dst-address-list=untrusted action=accept comment="Allow Untrusted to Untrusted"

9. Hasil yang Saya Rasakan

Setelah rule ini aktif:

- Server lebih tenang

- Bandwidth lebih bersih

- CPU router turun

- Tidak ada user komplain

Buat saya pribadi:

Kalau user tidak sadar ada perubahan, berarti konfigurasi berhasil.

10. Penutup

Konfigurasi ini bukan soal sok jago security.

Ini soal:

- Jaringan yang rapi

- Mudah dikembangkan

- Tidak bikin saya stres di masa depan

MikroTik itu kuat, tapi hanya kalau kita punya niat dan logika yang jelas.

Ditulis dari pengalaman nyata homelab & jaringan desa.